SCHUTZWERK AUF DER BEYOND IOT 2025

14. Oktober, 2025 #event #news #embedded security

SCHUTZWERK Senior Security Consultant Maximilian Heichler hielt einen Vortrag über Industrieanlagen als Ziel für Angreifer bei der Beyond IoT 2025

SCHUTZWERK Senior Security Consultant Maximilian Heichler hielt einen Vortrag über Industrieanlagen als Ziel für Angreifer bei der Beyond IoT 2025

As first step of the embedded fuzzing cooperation with Lauterbach we export snooping data from TRACE32® and use it with Ghidra and its cartographer plugin.

Nach zwei parallelen EU-weiten Ausschreibungsverfahren wurde SCHUTZWERK als kompetenter Partner für sowohl umfassende Penetrationstests als auch spezialisierte OT-Sicherheitsprüfungen für die Deutsche Bahn ausgewählt

SCHUTZWERK besucht die Embedded World 2025 in Nürnberg. Wir freuen uns auf Sie!

SCHUTZWERK und Lauterbach erforschen gemeinsam neue Methoden, um Fuzzing und manuelles Pentesting im Embedded- und Automobilbereich zu verbessern.

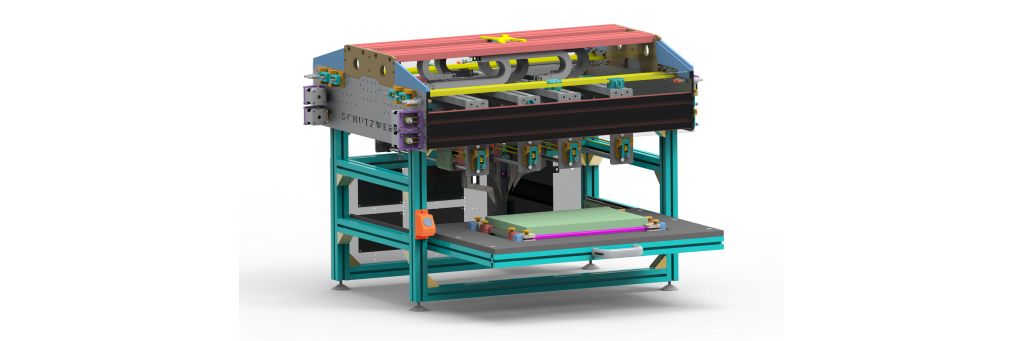

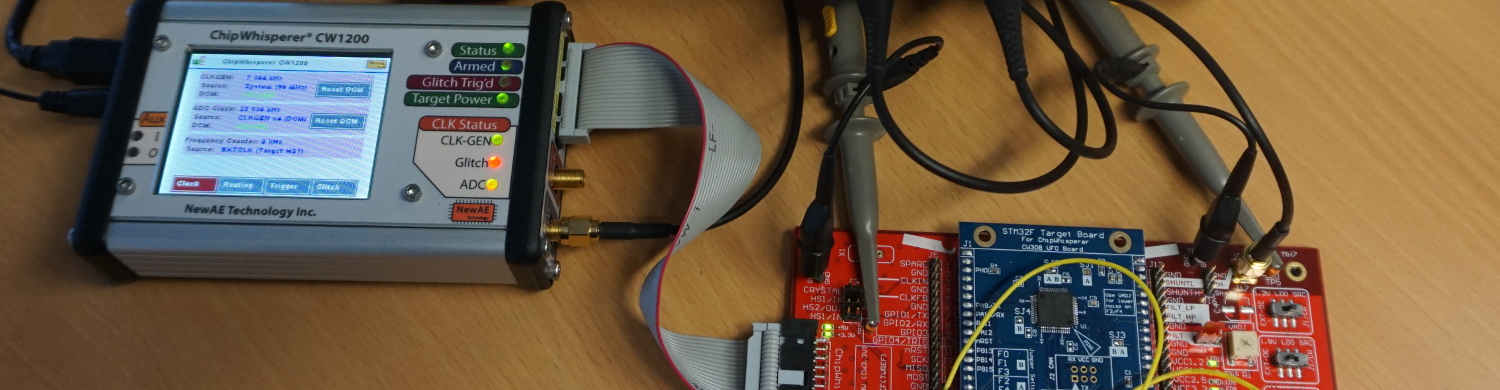

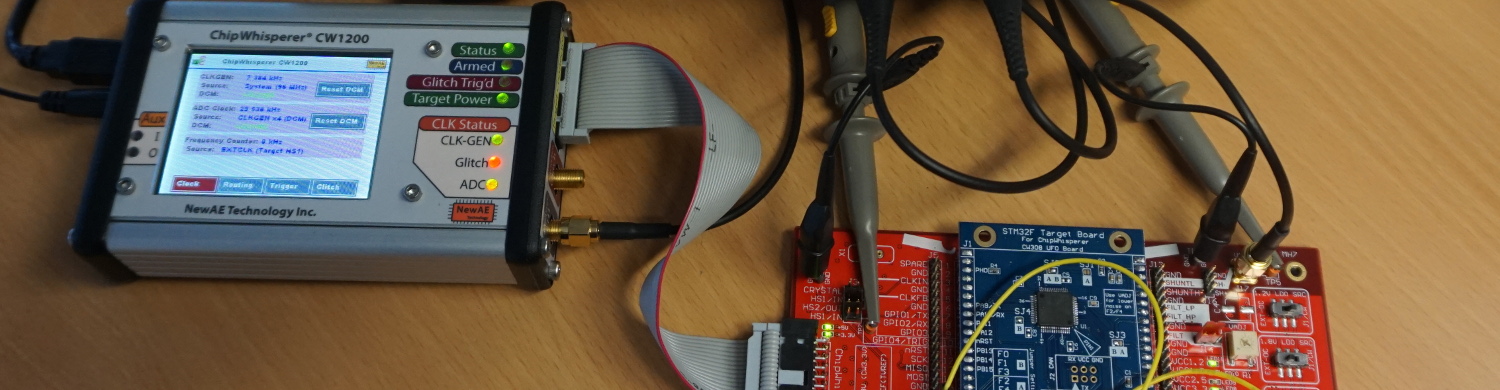

Wir von SCHUTZWERK sind vom 09. bis 11. April 2024 auf der Embedded World in Nürnberg! Die Embedded World ist die Fachmesse für Experten für eingebettete Systeme. Besuchen Sie unseren Stand 372 in Halle 5 und lernen Sie unseren besonderen Begleiter kennen: Unser Glitching-Setup, das wir im Rahmen von Embedded Security Assessments für Fault-Injection-Angriffe nutzen, um beispielsweise Security-Checks wie Passwort-Abfragen zu umgehen. Erfahren Sie außerdem, wie Angreifer gezielt Schwachstellen in der Mikroarchitektur von Systemen oder in deren Software ausnutzen, um Sicherheitsmaßnahmen zu umgehen.

SCHUTZWERK besucht München! Vom 21. bis 22. Februar 2024 sind wir auf der building IoT Konferenz und beteiligen uns mit einem Vortrag. Die building IoT ist seit 2016 der Treffpunkt für diejenigen, die Softwareanwendungen und digitale Produkte im Internet der Dinge und im Industrial Internet of Things entwickeln. Am 22. Februar zeigen wir im Vortrag Einbruch durch die Wand: Seitenkanalangriffe und Fehlerinjektion unsichtbare Methoden, durch die sich Angreifer vertrauliche Informationen erschleichen.

Wir freuen uns, bekannt zu geben, dass Telechips, ein führender Anbieter von System-on-Chip (SoC)-Komponenten für In-Vehicle Infotainment- und Cockpit-Lösungen in der Automobilindustrie mit Sitz in Seoul, Südkorea, SCHUTZWERK als strategischen Partner für SoC-Cybersecurity-Assessments ausgewählt hat. Telechips hat sich für eine Kooperation mit SCHUTZWERK, einem renommierten und erfahrenen Anbieter von Automotive- und Embedded-Security-Assessments, entschieden, um umfassende Cybersecurity-Assessments mit dem gesamten SoC-Portfolio bis Ende 2024 durchzuführen. Während der Zusammenarbeit wird das Fachwissen des erfahrenen Embedded Security Teams von SCHUTZWERK genutzt, um die ganzheitliche Sicherheit der SoCs von Telechips beizubehalten und, wo möglich, noch weiter zu verbessern.

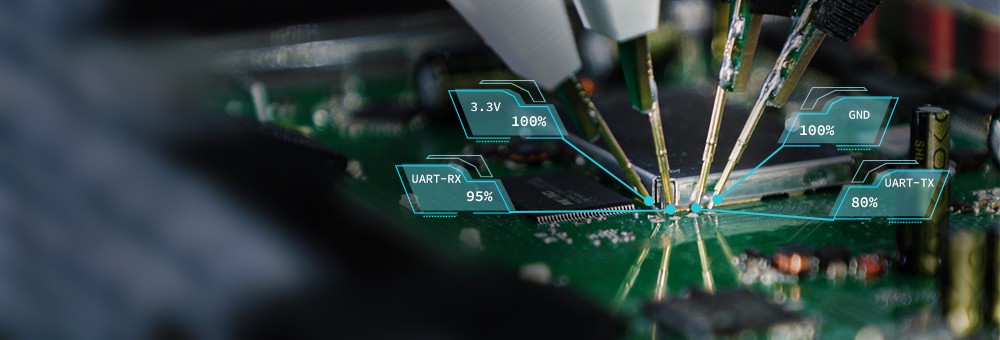

The last part of the PROBoter series showed how innovative algorithms can help an embedded system pentester to analyze recorded voltage signals of an unknown PCB. Besides basic signal characteristics, these algorithms can link signal lines and identify communication buses typically found on PCBs like I2C or SPI. In this final post of the PROBoter series, we draw the big picture of the PROBoter software framework. In parallel to the release of this post, all missing services forming the framework are released on the PROBoter Github repo.

In this whitepaper we summarize some of the security pitfalls device developers should avoid when developing Matter products.

SCHUTZWERK wird vom 26. bis 27. April 2023 auf der building IoT Konferenz in München mit einem Vortrag vertreten sein. Die building IoT ist seit 2016 der Treffpunkt für diejenigen, die Softwareanwendungen und digitale Produkte im Internet der Dinge und im Industrial Internet of Things entwickeln. Am 27. April werden wir im Vortrag Leichte Beute für Hacker? Typische Schwachstellen in IoT-Lösungen finden und vermeiden die häufigsten und relevantesten Schwachstellen in IoT-Geräten aus unserer Prüfungspraxis vorstellen.

This article is an extension to the SCHUTZWERK blog post series about the PROBoter PCB analysis platform. It introduces the algorithm of the Time Invariant Signal Analysis, which the PROBoter uses to produce information on the functionality of the conducting paths identified on a PCB from passive eavesdropping.

SCHUTZWERK wird vom 14. bis 16. März 2023 auf der Embedded World in Nürnberg vertreten sein. Die Embedded World ist die Fachmesse für Experten entlang der gesamten Wertschöpfungskette von eingebetteten Systemen. Besuchen Sie unseren Stand 4-104c in Halle 4 und lernen Sie unseren PROBoter aus nächster Nähe kennen. Gerne stellen wir Ihnen unsere Dienstleistungen im Bereich Embedded Security Assessments vor und erläutern Ihnen, welche Schwachstellen wir vom Chip-Level bis in die Cloud aufdecken können.

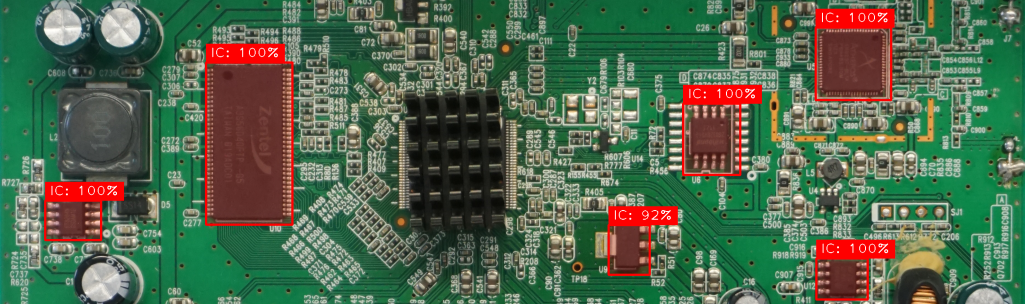

The last part of the PROBoter series introduced the heart of the PROBoter framework - the hardware platform. The platform allows (semi) automated electrical probing of an unknown PCB which is usually a very time consuming and error prone task. This post focuses on methods to automate the initial analysis step of an embedded system - the visual analysis of the PCB(s) forming the device under test.

The PROBoter is a modular, self-calibrating probing machine to support PCB analysis tasks in penetration tests of embedded systems. The video of the PROBoter demonstrates its four main contributions: 1) The automatic visual detection of components and contact points on a PCB, 2) the automatic probing of contact points for net reversing and signal detection, 3) the mapping of signal lines to given bus protocols, and 4) the support in identification of potential attack vectors.

The first part of the PROBoter series gave an introduction to the manual process of embedded system pentesting. It then showed a possible automated workflow which will be implemented in the form of the PROBoter platform. After a longer phase of further internal development and evaluation, this post describes the core component of the PROBoter framework - a hardware platform for automated electrical probing and PCB image generation.

A System-on-a-Chip (SoC) is regularly used in the automotive domain to build electronic control units (ECUs) with high demands on different functionalities and computation power. TeleChips, as a leading supplier of SoC components for automotive In-Vehicle Infotainment and cockpit solutions, chose SCHUTZWERK as an independent and experienced provider for automotive and embedded security assessments to analyze their new SoC series TCC803x (Dolphin+). This success story summarizes the approach and results of the comprehensive security assessment.

In this blog post we present a Bayesian statistical model to detect cryptographic timing attacks. This model is one of the results of a customer hardware assessment performed by the SCHUTZWERK GmbH. The assessment was performed in a gray box context, i.e., we were able to interact with the encryption hardware, but were not given any internal implementation details.

Security analysis of embedded systems on the Printed Circuit Board (PCB) level can be a very tedious and time-consuming task. Many steps like visual PCB inspection and reverse engineering of security relevant nets, i.e. electrically connected components, is usually done manually by an embedded security expert. PROBoter aims at automating this manual analysis.

In the previous post a setup and a technique to extract a representative section of a powertrace of a specific instruction of a STM32F3 processor were described. This section is called a “template”. These templates should later be used to identify instructions via a power sidechannel and reconstruct the flow of an unknown program on a controller that can not be dumped via JTAG. In this part of our poweranalysis series the extracted templates from the previous post will be analyzed to determine whether they are representative enough to reverse engineer entire programs from a powertrace.

This is the first part of a three part series about power analysis based software reverse engineering. It is part of our work in the SecForCARs project and the bachelor thesis ‘Poweranalyse basiertes Software Reverse Engineering mit Hilfe von Fuzzing’. The results will be summarized in this blogpost series. In this first part the goals of the research and the power analysis template extraction process are presented.

In Kooperation mit der Hochschule Aalen veranstaltete SCHUTZWERK ein weiteres erfolgreiches Hacking Event für die Studenten. Im Rahmen der ganztägigen Veranstaltung arbeiteten die Studenten an Aufgaben aus verschiedenen Kategorien und Schwierigkeitsgraden. Neu dazu in diesem Jahr kamen, neben den aktualisierten Challenges in den gängigen Bereichen, Aufgaben aus dem Themengebiet Hardware / Embedded Security. An dieser Stelle möchten wir uns für die Kooperation mit der Hochschule sehr bedanken und beglückwünschen nochmals alle Gewinner des Events.

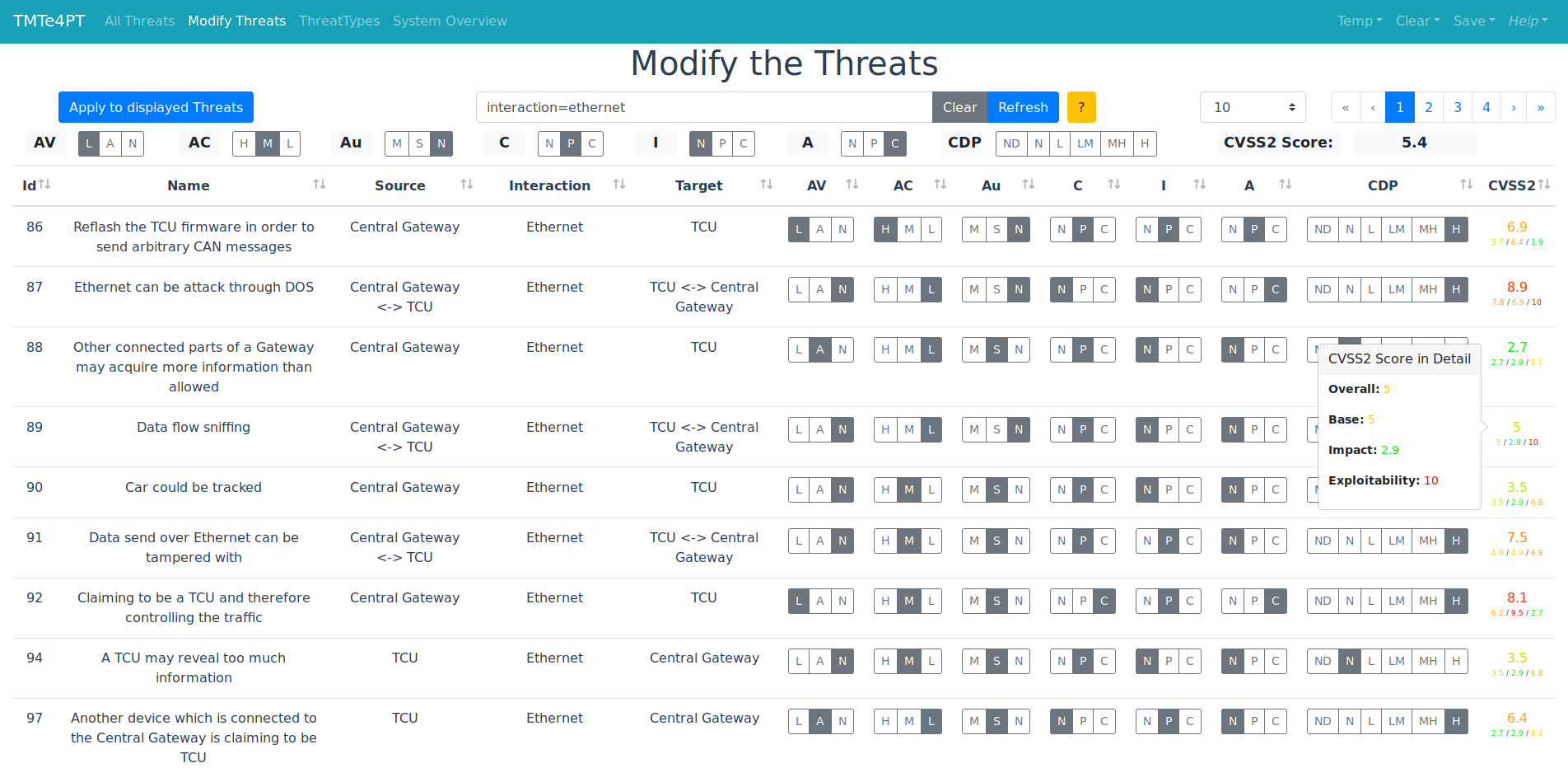

From a traditional point of view, vehicles used to be closed systems in which components communicated between each other over a central vehicle bus and no connection to remote systems was possible. However, this has drastically changed during the last years with increasing connectivity and autonomy of today’s vehicles. While car manufacturers have a long experience in dealing with safety problems, dealing with security risks raised by this development is a relatively new domain for them.

For the second year SCHUTZWERK was a sponsor of the hardwear.io conference in Den Haag. This year, we attended the conference with 3 employees focused on hardware and embedded security. The Training Session One of our hardware specialists, Heiko Ehret, learned how to reverse engineer a microchip in the training IC reverse engineering 101 from Tuesday to Wednesday. In this training the principles of gaining access to the DIE of a chip were presented and in the practical part for example photos, which were taken with a scanning electron microscope (SEM), were analyzed to extract the computational structure as well as reading out the contents of the memories.

Vom 11.-14. September findet in Den Haag/Niederlanden die hardwear.io Konferenz statt. Die SCHUTZWERK GmbH ist offizieller Sponsor der Veranstaltung und mit mehreren Teilnehmern vor Ort. hardwear.io ist eine Konferenz zum Themengebiet Hardwaresicherheit. Auf der Konferenz werden aktuelle Themen der Hardwaresicherheit vorgestellt und diskutiert, beispielsweise aus den Bereichen Automotive oder IoT. SCHUTZWERK führt regelmäßig technische Assessments und Sicherheitsberatungen im Bereich eingebetteter Systeme und IoT durch, mehr dazu auch unter Prüfung eingebetteter Systeme .

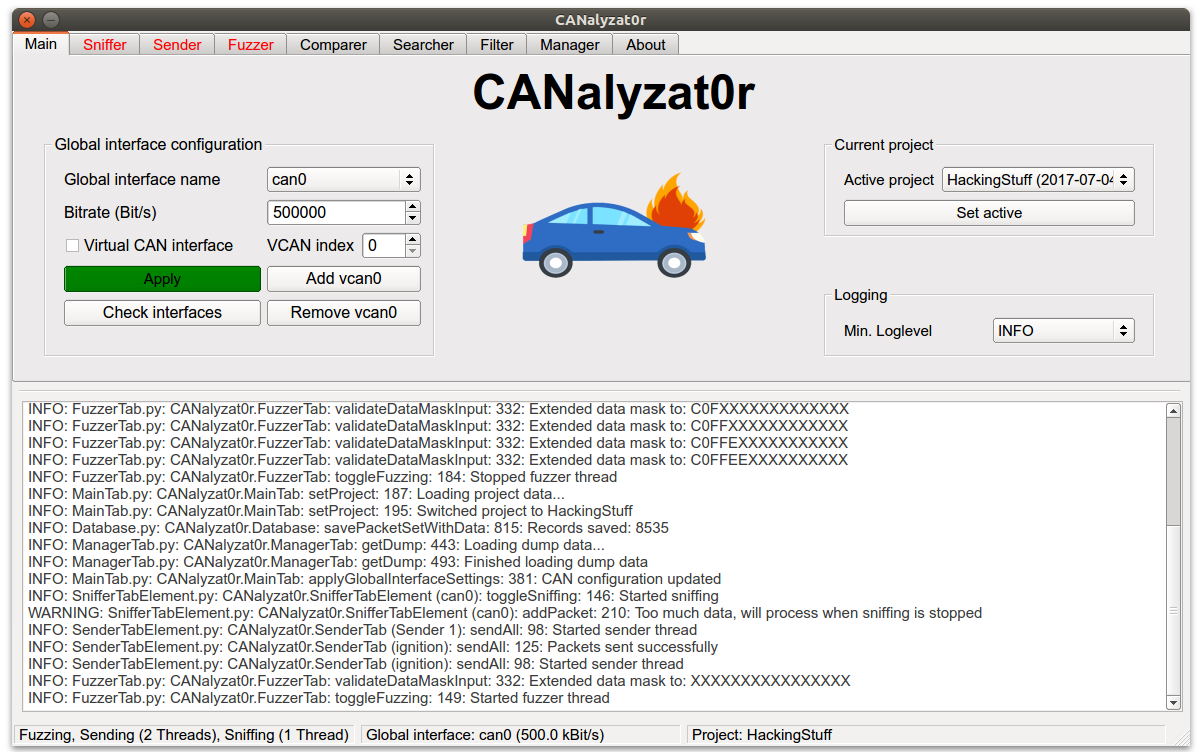

Disclaimer: The elaboration and software project associated to this subject are results of a Bachelor’s thesis created at SCHUTZWERK in collaboration with Aalen University by Philipp Schmied. While car manufacturers steadily refine and advance vehicle systems, requirements of the underlying networks increase even further. Striving for smart cars, a fast-growing amount of components are interconnected within a single car. This results in specialized and often proprietary car protocols built based on standardized technology.

Vom 21.-22. September findet in Den Haag/Niederlanden die hardwear.io Konferenz statt. Die SCHUTZWERK GmbH ist offizieller Sponsor der Veranstaltung und mit mehreren Teilnehmern vor Ort. hardwear.io ist eine Konferenz zum Themengebiet Hardwaresicherheit. Auf der Konferenz werden aktuelle Themen der Hardwaresicherheit vorgestellt und diskutiert, beispielsweise aus den Bereichen Automotive oder IoT. SCHUTZWERK führt regelmäßig technische Assessments und Sicherheitsberatungen im Bereich eingebetteter Systeme und IoT durch, mehr dazu auch unter Prüfung eingebetteter Systeme .